RemoteAppFrameWork

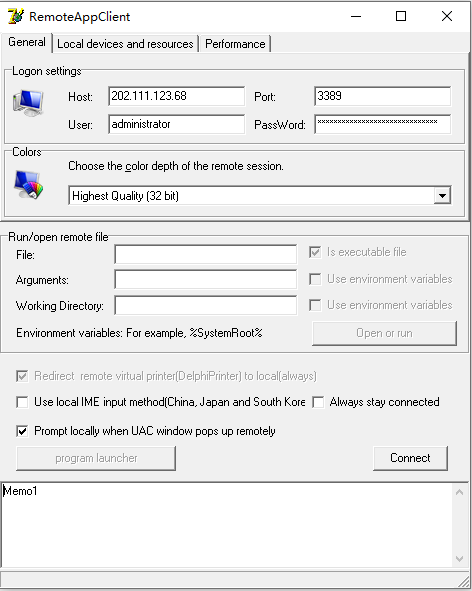

RemoteApp FrameWork For Delphi The RemoteApp framework is a development framework based on Microsoft RDP and developed using Delphi language. This framework is divided into server and client programs. The server runs on the remote computer (supports multiple users connecting at the same time without interfering with each other). After the client is connected, the application program of the remote computer can be started, and then the application program interface appears on the client. On the computer, it feels like the program is running locally. Some application scenarios are as follows: RemoteApp FrameWork For Delphi The RemoteApp framework is a development framework based on Microsoft RDP and developed using Delphi language. This framework is divided into server and client programs. The server runs on the remote computer (supports multiple users connecting at the same time without interfering with each other). After the client is connected, the application program of the remote computer can be started, and then the application program interface appears on the client. On the computer, it feels like the program is running locally. Some application scenarios are as follows:

- Banks, engineering drawing design and other units should prevent employees from copying materials and taking them out. Because the program runs on the server, saving the editing results is also saved remotely.

- With genuine software rental, customers can use the product you develop but cannot reverse it because the product is stored on your server.

- Some expensive genuine software, such as cash register systems, are equipped with a dongle for each point. When the system is running, it will regularly check whether the dongle exists and is correct. If the dongle is pulled out, the system will be terminated. This framework supports multiple different users working on the same computer, and the system detects the dongle correctly.

- Save office costs. The company can purchase a high-performance computer as a server, and employees can use cheap low-configuration computers to connect and work.

- Other uses.

- 100% Delphi source code!

Virtual Printer For Delphi Source Code

Virtual Printer For Delphi Source Code

Virtual Printer For Delphi Delphi virtual printer is a pure software virtual printer. After installation, the documents to be printed can be output into PDF,JPEG,PNG or TIF format files. It is suitable for Windows XP Sp3 or higher systems.

- 100% Delphi source code, including printer driver and format converter.

- Supports 32 and 64-bit systems.

- The 32-bit source code supports Delphi7 and above; the 64-bit source code supports Delphi XE2 and above.

|

|